Les trois fonctions primaires du contrôle d’accès

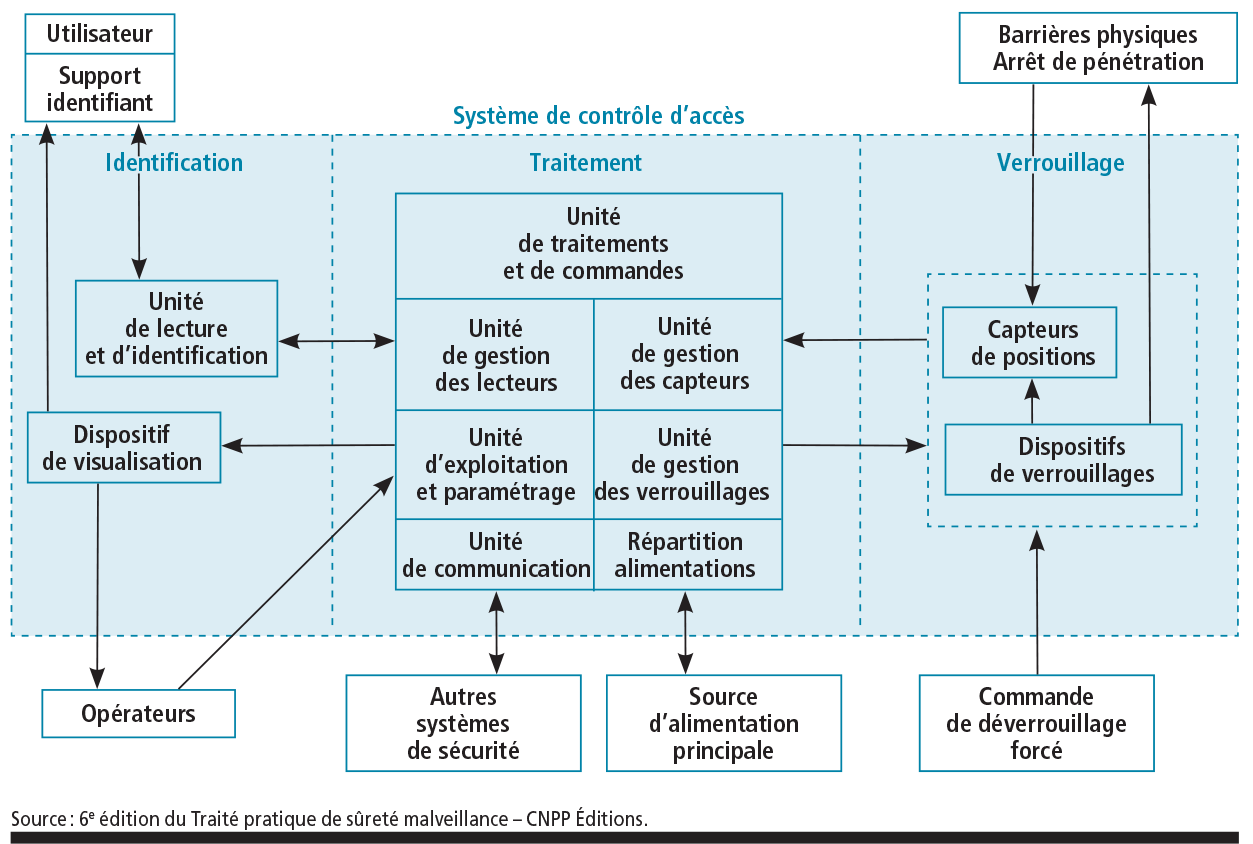

Un système de contrôle d’accès est constitué d’un ensemble de moyens (humains, mécaniques, électroniques, informatiques) qui permettent d’autoriser les entrées et sorties de zones sensibles aux seules personnes qui ont le droit d’y accéder. Trois fonctions primaires existent dans tous les systèmes.

1

L’identification des utilisateurs

Elle permet de déterminer quel est l’usager qui se présente à l’accès pour lui donner ou non une autorisation de passage. À chaque usager est associé un identifiant auquel sont rattachés des droits d’accès, définis dans la base de données. C’est cet identifiant qui sera présenté à une unité de lecture ou de reconnaissance, le « lecteur », qui va transformer l’information entrante en une information de sortie compréhensible en langage informatique, destinée à l’unité de traitement.

L’identité d’un utilisateur est vérifiée sur une des bases suivantes :

- ce qu’il sait (un code, une phrase…) ;

- ce qu’il possède (clé, carte, badge, plaque d’immatriculation…) ;

- ce qu’il est (ses caractéristiques physiques ou comportementales).

Identification

Authentification

L’utilisateur prouve qu’il appartient à la catégorie de personnes dont l’accès est autorisé. Simple validation par reconnaissance d’un élément humain anonyme.

Il s’agit de vérifier et de valider l’identification. À une caractéristique correspond une personne en particulier, identifiée. Les données nominatives sont stockées dans une base de données ou sur un support amovible conservé par l’usager.

Le choix de l’une ou l’autre solution dépend du niveau de sûreté souhaité, des réglementations et pose la question de la détention d’informations nominatives. Il existe trois familles principales d’identifiants :

- à codes mnémoniques : l’usager saisit sur un clavier un code qui est comparé à ceux de la base de données du système. Il n’a pas à apporter d’élément physique ;

- à cartes/badges ou implants (sur des clés par exemple) : il existe des supports avec contact (magnétique, à puce…) qui nécessitent une action de l’utilisateur pour autoriser l’accès et les supports de lecture sans contact qui ne nécessitent pas toujours une action de l’utilisateur ;

- biométriques : cette technique permet d’identifier une personne par la reconnaissance de l’une de ses caractéristiques physiques propres qui aura été au préalable enregistrée et sera reconnue via un lecteur biométrique. Elle se base principalement sur la reconnaissance de caractéristiques morphologiques (empreintes digitales, forme du visage, reconnaissance de l’iris…), voire comportementales (vitesse de frappe sur un clavier, dynamique de la signature, parole…).

2

Le traitement des données et les commandes

C’est l’unité de traitement et de commande (UTC) centralisée qui assure la gestion de toutes les demandes d’accès, les compare à ses bases de données et délivre les commandes de libération des verrouillages.

Elle contient toutes les bases de données nécessaires à l’exploitation du système, à savoir les points d’accès, les usagers, les grilles horaires, les niveaux d’accès, l’enregistrement des événements, les personnes autorisées à intervenir sur le système.

La fonction traitement réalise également les fonctions secondaires d’interface entre la répartition des alimentations et la source d’alimentation principale et les communications avec l’extérieur du système.

3

Le verrouillage des points d’accès

Le dispositif de verrouillage permet de bloquer mécaniquement le point d’accès pour empêcher le passage de personnes non autorisées. Les dispositifs de condamnation sont commandés électriquement par la fonction traitement. On distingue trois familles de dispositifs de condamnation pour assurer la fonction de verrouillage : les gâches électriques, les verrous motorisés et les ventouses électromagnétiques.

Article extrait du n° 590 de Face au Risque : « Contrôle d’accès, mener son projet » (mars 2023).

Gaëlle Carcaly – Journaliste

Les plus lus…

Alors que les usages des drones se multiplient, ces appareils volants pourraient-ils améliorer la sécurité des salariés ? Marco Tognon,…

La Fédération française de la sécurité privée (FFSP) réunit en son sein plusieurs fédérations professionnelles de la filière. Pierre Brajeux,…

Un arrêté du 18 mars 2025 concernant les parcs de stationnement a été publié au Journal officiel le mercredi…

Le secteur industriel, et notamment l'industrie manufacturière, est vulnérable au risque de cyberattaque. Une cyberattaque peut non seulement affecter…

Cette année 2025 est particulière pour Petzl. Le fabricant d’équipements de protection individuelle fête ses cinquante ans. Outre cet…

La 14e édition du Gala des directeurs de la sécurité s’est déroulée le 18 mars dernier à Paris. Réunissant près…