Administrations et collectivités territoriales / Assurance / BTP / BUP / Cybersécurité / ERP/IGH / Gestion des risques / Industrie/ICPE

Cybersécurité : quels indicateurs de risque mettre en œuvre ?

La gestion des risques par indicateurs s’intègre dans la stratégie globale de gestion des risques de l’organisme. L’augmentation ces dernières années de l’exposition aux risques cyber amène les organisations à définir un ensemble d’indicateurs pour suivre ces derniers. Passage en revue, exemples à l’appui, des indicateurs servant à l’identification, à la mesure et au suivi des risques cyber.

Les indicateurs de gouvernance

La gestion des risques concernant les menaces en matière de cybersécurité suppose notamment d’appréhender ces risques à deux niveaux : à un niveau plutôt « Top Down » de gouvernance du risque et à une maille plus fine de sécurité opérationnelle[1].

Les indicateurs de gouvernance du risque de cybersécurité ont principalement pour vocation de fournir une compréhension de la manière dont l’entreprise organise la gestion de ces risques, en illustrant, indicateurs à l’appui, l’efficacité de dispositifs de maîtrise des risques :

- formation préventive face aux menaces ;

- capacité d’alerte et taux de clics lors des tests de phishing ;

- niveau de réactivité lors de simulation de crise cyberattaque ;

- niveau de maturité du dispositifs de contrôle interne (nombre de recommandations d’audit ou de contrôle restant ouvertes sur le domaine cybersécurité).

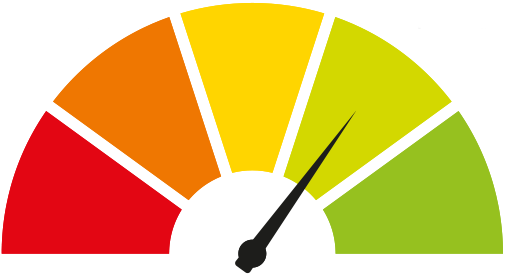

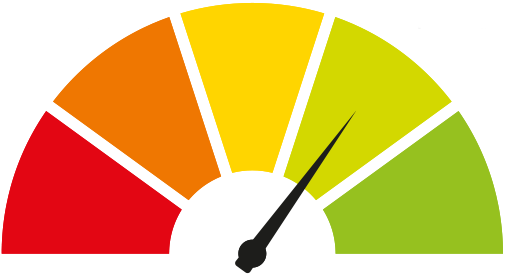

Le tableau de bord ci-après illustre cette démarche, exemples à l’appui. D’autres indicateurs, plus visuels et agrégés, existent (voir le schéma suivant), notamment concernant le monitoring des alertes :

- le nombre d’alertes et de levées de doutes reçues et traitées ainsi que les délais moyens entre réception des alertes et leur traitement ;

- le nombre d’alertes ayant fait l’objet d’une action d’amélioration de la sécurité et, a contrario, celles ayant fait l’objet d’une acceptation de risque ;

- le temps passé sur une période de référence sur du traitement d’alerte et de la réponse à incident.

Exemple de tableau de bord des risques SSI à un niveau gouvernance des risques

| Indicateur | Description | Risque suivi (exemple) | Fréquence de suivi | Fonction en charge du suivi | Destinataire |

|---|---|---|---|---|---|

| Nombre de personnes formées à la prévention des risques cyber | Mesure le nombre de personnes formées par rapport à une cible Donne le résultat en termes de réussite de formation par rapport une cible | Risque d’avoir des erreurs ou négligences dans les actions courantes par un collaborateur, exposant à différents risques (failles, hameçonnage) | Semestrielle | Direction des ressources humaines (DRH) | Direction générale/managers des périmètres |

| Nombre d’alertes majeures de cybersécurité | Mesure les alertes de type crises ou incidents majeurs issues de différentes sources | Risque d’attaque par déni de service, par force brute, par rançongiciel | Mensuelle | RSSI, direction des risques | Direction générale, direction informatique |

| Nombre de clics avérés sur les campagnes tests de phishing | Mesure le niveau de vigilance des collaborateurs ainsi que la capacité de remontée d’alerte sur les phishings | Risque d’hameçonnage engendrant des attaques par rançongiciels | Trimestrielle | RSSI, direction des risques | Direction générale, DRH, managers |

| Niveau global de couverture des risques en matière de cybersécurité | Mesure les différents risques (sur la base d’une étude globale de risques ou d’audit de sécurité) | Risque de défaut de contrôle ou de pilotage de la sécurité sur les actifs critiques, risque de perte de données (stratégiques, financières, clients) | Trimestrielle | RSSI, direction des risques | Direction générale, directions métiers |

| Niveau général de sécurité | Mesure un score global d’exposition aux risques de cybermenaces sur la base de constats d’audit et d’une opinion générale par audit sur les enjeux disponibilité, intégrité, confidentialité des données et continuité d’activité | Risque d’intrusion, risque de fuite de données personnelles ou de données critiques pour l’organisation, risque de réputation, risque règlementaire associé | Trimestrielle | RSSI, direction des risques | Direction générale, directions métiers, conseil d’administration |

| Nombre de recommandations d’audit/contrôle cybersécurité | Mesure du nombre de recommandations d’audit et de contrôle interne ouvertes par niveau de priorité et d’ancienneté | Risque de réputation, voire de sanction, en cas d’incidents sur des sujets identifiés en audit et non traités ou traités tardivement et ayant exposé par exemple des données clients à une perte de confidentialité | Trimestrielle | RSSI, direction des risques, direction informatique | Direction générale, comité d’audit, conseil d’administration |

Les indicateurs de suivi de la sécurité opérationnelle

En complément de cette approche, différents indicateurs de sécurité plus opérationnels doivent permettre de suivre, à une fréquence plus régulière, les menaces et vulnérabilités pouvant exposer l’organisation. Sans prétendre à l’exhaustivité nous pouvons citer notamment :

- le suivi du top 10 des applications les plus vulnérables de l’entreprise, susceptibles d’être les plus ciblées ou encore comportant le plus de vulnérabilités techniques ;

- le suivi des serveurs obsolètes, devant faire l’objet d’une intervention prioritaire par les services informatiques de l’entreprise ;

- le suivi des ordinateurs décommissionnés et le contrôle de décorrélation de ces matériels au réseau entreprise ;

- le suivi d’un score d’exposition de vulnérabilité aux menaces externes (faible, moyen, élevé, critique) sur les appareils (ordinateurs, téléphones, applications) ;

- le suivi du nombre de vulnérabilités applicatives (Windows, Linux) et des remédiations associées ;

- le suivi du nombre de domaines de messageries bloqués par période ;

- le suivi du nombre de faux sites internet que l’entité a fait fermer ou encore le nombre d’attaques déjouées contre des sites internet de l’entreprise ;

- le suivi des mesures de surveillance face au risque de fuite de données (risques acceptés, solutionnés, en cours de traitement) ;

- le suivi du nombre de serveurs ou d’utilisateurs ayant exposé des informations d’utilisations en clair dans l’organisme ;

- le taux de conformité aux règles de sécurité édictées dans la politique de sécurité des SI, dans la politique de mot de passe (dont conformité des applications à la politique de mot de passe), dans la procédure de correction des vulnérabilités ou encore dans la procédure en matière de Byod (Bring Your Own Device – fait pour un collaborateur de travailler avec du matériel informatique personnel) ainsi qu’à la charte interne en matière d’usage de technologies de l’information et de la communication.

Compteurs du niveau de sécurité et du risque d’intrusion

conclusif d’un audit de sécurité

Critique

Insuffisant

Moyen

Perfectible

Avancé

Avéré

Élevé

Inter-

médiaire

Faible

Peu probable

Niveau général de sécurité

Risque d’intrusion

Fixer des objectifs raisonnables de maîtrise des risques cyber et savoir les suivre

Comme l’évoque un directeur des risques interviewé en 2023, « des indicateurs, on peut en définir autant que l’imagination nous le permet, tout comme des risques en cartographies. La bonne gestion des risques cyber suppose de ne pas se noyer dans le détail ou dans la technique car tous les RSSI vous le diront, le risque de cybersécurité n’est pas un risque technique ! On s’intéresse autant aux failles humaines qu’organisationnelles. Les failles techniques n’en sont que la conséquence. »

« Le risque de cybersécurité n’est pas un risque technique ! On s’intéresse autant aux failles humaines qu’organisationnelles. Les failles techniques n’en sont que la conséquence. »

Cette préoccupation suppose déjà de bien clarifier, analyse de risque à l’appui, les attendus en termes de risques à piloter/à suivre[2] ainsi que l’appétence aux risques en découlant (quels risques sont acceptables ou à atténuer, éléments de maîtrise à l’appui). Une fois cet exercice incontournable réalisé, des indicateurs synthétiques, facilement compréhensibles, mesurables et communicables seront à mettre en œuvre.

[1] Fonction Risk Manager, Ed. Gereso, réédition 2022 sous le titre Risk management Organisation et positionnement de la Fonction Risk Manager – Méthodes de gestion des risques, C. Aubry, N. Dufour, 2019.

[2] La gestion des risques en entreprise, éditions Gereso, J.D. Darsa, 2011.

Article extrait du n° 598 de Face au Risque : « 2023-2024 : zones de turbulences » (décembre 2023).

Nicolas Dufour

Docteur en sciences de gestion, professeur des universités associé au CNAM et Risk Manager dans le secteur de l’assurance

Les plus lus…

La directive (UE) 2025/794 du Parlement européen et du Conseil du 14 avril 2025 est venue modifier les dates d’application…

Deux arrêtés en date du 27 mars 2025 concernent les deux filières à responsabilité élargie du producteur (REP) « batteries…

Toute l’équipe de Face au Risque est ravie d’annoncer qu’elle a remporté la Victoire du design graphique pour son…

Le Conseil national des activités privées de sécurité (Cnaps) a confirmé, le 10 avril 2025, à l’issue d’un recours gracieux,…

Dans un nouveau rapport, Allianz Commercial rappelle que les troubles à l’ordre public constituent le principal risque pour plus…

SHOWA a annoncé le lancement de sa dernière gamme de gants, MFT PRO. Dotés d'une doublure en microfibre récemment mise…