Télémaintenance, quand l’industrie se connecte à l’extérieur

David Bigot, consultant sécurité des systèmes d’information et des systèmes industriels chez Orange Cyberdéfense, revient sur l’émergence de l’industrie 4.0 et les risques d’interférence générés par l’ouverture et l’interdépendance croissante du système industriel avec l’univers virtuel, notamment avec la télémaintenance.

On parle beaucoup de l’industrie 4.0, la révolution numérique appliquée au monde industriel. Télédiagnostic, télémaintenance… quels types d’opérations à distance se sont développés avec cette transformation ?

David Bigot. Savoir si la télémaintenance fait partie de l’industrie 3.0 ou 4.0 est déjà un sujet qui fait débat. La télémaintenance s’est mise en place très progressivement. Dans les usines, les équipes internes de maintenance ont mis en place des capacités pour intervenir à distance sur les machines. Par exemple, pour des chaînes qui fonctionnent 24 h/24 sur le mode des 3 x 8, les automaticiens n’ont plus eu à se déplacer pour leurs interventions. Si sur une ligne de production, un opérateur remontait un problème, ça permettait d’établir un premier diagnostic rapide, avant de potentiellement se déplacer. En se connectant au réseau bureautique de l’entreprise, on a pu ainsi accéder plus facilement aux environnements industriels. Cette façon de procéder, impliquant la mise en place d’une interconnexion entre le réseau bureautique et le réseau industriel, existe depuis au moins 5 ans. Ensuite, un début de télémaintenance s’est instauré pour gagner en efficacité. L’objectif était de limiter l’arrêt du système, typiquement pour cause de problème informatique, et donc de pouvoir faire un diagnostic à distance très vite.

De manière générale, la notion de télémaintenance s’est appliquée non plus pour les équipes internes, mais plutôt pour les équipes des constructeurs de machine. Dans le milieu de l’industrie, on fait souvent appel à différents fournisseurs pour s’équiper en machines très sophistiquées. De par cette complexité, les équipes de maintenance locales n’ont plus forcément les compétences pour trouver la nature du problème. Pour limiter l’indisponibilité liée aux pannes et aussi pour des questions de SLA[1], des accès de télémaintenance ont été mis en place afin que les constructeurs puissent dépanner rapidement les équipes. Plutôt que de faire déplacer un expert, parfois situé à des milliers de kilomètres, pour une opération qui va durer une quinzaine de minutes, autant passer par un accès à distance.

Quel lien entretient la télémaintenance avec ce qu’on appelle la maintenance prédictive ?

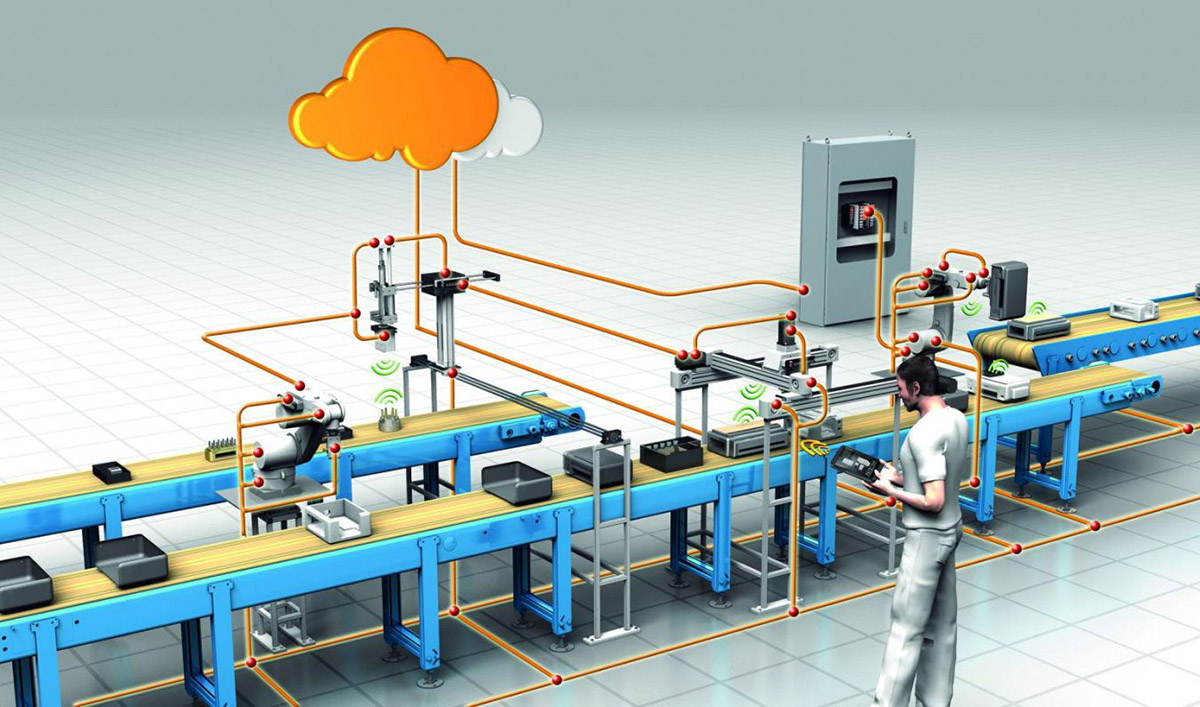

D. B. Quand on parle de maintenance prédictive, on est dans l’industrie 4.0. Plutôt que de réagir en cas de panne, action de maintenance corrective, la maintenance prédictive consiste à prévenir l’incident. Cela nécessite d’avoir un certain nombre d’informations, via de la télémétrie, sur le fonctionnement de la machine. Des indicateurs de performance vont être remontés vers le constructeur de la machine pour qu’il puisse suivre la vie du matériel et diagnostiquer des anomalies éventuelles.

La maintenance prédictive est une tendance qui prend de l’ampleur. Avec la télémaintenance, c’était le constructeur qui venait relever ponctuellement des informations à distance sur le matériel. Aujourd’hui, avec la maintenance prédictive, c’est plutôt la machine qui va communiquer ses informations d’utilisation et d’état vers le constructeur en temps réel.

La maintenance prédictive, c’est donc une couche supplémentaire par rapport à la maintenance traditionnelle, qu’elle soit préventive ou corrective ?

D. B. Oui, tout à fait. Il faut aussi mentionner qu’au départ, le milieu industriel était un peu réticent à l’arrivée de l’informatique. Depuis 3-4 ans, c’est en train de se débloquer. En plus de la maintenance prédictive, on assiste aussi maintenant à un mouvement d’optimisation des chaînes de production. Quand on visite des sites de production, on voit bien sûr des machines, et beaucoup d’ordinateurs pour gérer le procédé industriel avec la couche Scada[2]. Mais on observe de plus en plus l’utilisation de tablettes, où les opérateurs remontent des informations sur les problèmes qu’ils rencontrent. Des capteurs sont directement installés sur les chaînes de production pour remonter de l’information. En plus de l’informatique industrielle, on assiste à une percée de nouvelles technologies destinées à optimiser les ressources et divers éléments, pour gagner en productivité. Autour de ça, il y a tous les applicatifs d’orchestration de la production. Au global, ça fait beaucoup d’évolutions dans l’écosystème du milieu industriel.

« Quand on visite des sites de production, on voit bien sûr des machines et beaucoup d’ordinateurs pour gérer le procédé industriel. Mais on observe de plus en plus l’utilisation de tablettes, où les opérateurs remontent des informations sur les problèmes qu’ils rencontrent. »

Tous ces flux de données partagés vers l’extérieur, cela suscite de nouvelles portes d’entrée vers le système. Donc cela engendre de nouveaux risques ?

D. B. En interconnectant le système industriel au système bureautique, sont apparues de nouvelles sources de menaces. Et tout va en augmentant. Car il y a de plus en plus d’échanges entre les divers environnements : au lieu de transiter seulement entre le milieu industriel et la bureautique, on voit apparaître des échanges d’information avec les tiers, comme les constructeurs. À travers internet, le fournisseur ou le constructeur va pouvoir se connecter sur la machine à distance. Soit en passant via la bureautique, soit en y accédant directement via le routeur intégré à la machine. Progressivement on a une augmentation de la surface d’attaque, c’est-à-dire de plus en plus de systèmes connectés aux éléments industriels. La machine n’étant pas vraiment isolée de l’extérieur, on a de plus en plus de risques d’intrusion par un attaquant. Cela peut poser des problèmes de secret industriel, car les procédés de fabrication se retrouvent dans le cœur des automates. Ce sont des données vitales pour certains exploitants, qu’il faut protéger.

Après, on a aussi des menaces, non pas sur de l’intrusion, mais sur des dépendances de fonctionnement. C’est le cas de Saint-Gobain ou l’emblématique cas de Merck, qui a subi un rançongiciel sur l’une de ses usines [NotPetya en 2017, NDLR] : l’attaque n’avait pas touché directement le système industriel de l’usine, mais plutôt le réseau bureautique. Seulement aujourd’hui, la production ne peut plus se passer de l’univers bureautique. Si cette dernière est en dysfonctionnement, il va manquer des données aux machines pour pouvoir fonctionner efficacement. Le cloud et le big data vont jouer un rôle croissant, dans le sens où sans cesse de nouvelles applications vont être hébergées dans le nuage magique.

Ne faut-il pas prévoir un mode de fonctionnement en mode dégradé, ou des redondances pour éviter la paralysie ?

D. B. Même si on met en place un maximum de sécurité, le risque zéro n’existe pas. Il faut effectivement pouvoir fonctionner en mode dégradé, c’est-à-dire sans interdépendance entre tous les éléments. Autrement dit à l’ancienne, en mode autonome. Le problème, c’est que le personnel n’est pas toujours préparé à faire face à une telle crise. Généralement, il faut du temps pour pouvoir réapprendre à fonctionner en mode dégradé. Il faut donc s’y préparer et tester le mode dégradé.

Vous parliez du rançongiciel ayant affecté Merck. Existe-t-il d’autres attaques emblématiques ayant touché le secteur industriel, ayant révélé des vulnérabilités ?

D. B. Ça a vraiment commencé avec Stuxnet en 2010. On voit que souvent les attaquent passent d’abord par le système bureautique pour ensuite accéder au système industriel. Dans le cas de Stuxnet, la contamination s’est faite via la connexion d’une clé USB branchée sur un PC. Certains ont aussi réussi à utiliser des accès distants grâce à la récupération d’identifiants et de mots de passe. En empruntant le même chemin que l’automaticien qui a accès au parc de gestion des automates, on peut rebondir progressivement vers le réseau industriel.

Le premier point à sécuriser, ce sont donc les points d’interconnexion, car ce sont des vecteurs de propagation d’une attaque vers le système industriel. Mais on a aussi des cas de malveillance plus « humains ». C’est arrivé dans le domaine de la gestion de l’eau, où c’est un salarié licencié qui utilisait ses anciens droits d’accès pour aller provoquer une panne sur l’usine. Ce sont parfois des litiges entre un employé mécontent et son employeur qui vont déboucher sur du sabotage. Ces situations conflictuelles peuvent aussi constituer une menace pour l’exploitant.

« Dans les audits que l’on mène, on trouve toujours entre 30 et 50 % de PC obsolètes. Au fur et à mesure, on va augmenter le risque qu’un attaquant vienne utiliser des vulnérabilités pour s’introduire sur le système industriel. »

David Bigot, consultant sécurité des systèmes d’information et des systèmes industriels chez Orange Cyberdéfense.

Vous parlez de failles dans les systèmes d’interconnexion. Pourriez-vous les identifier plus précisément ?

D. B. Dans les audits que l’on mène chez nos clients, on trouve toujours entre 30 et 50 % de PC obsolètes. Avec la fin de Windows 7, on a beaucoup de clients qui utilisent encore ce système et qui vont encore le faire perdurer. Or Microsoft ne fournit plus de patchs correctifs. Au fur et à mesure, on va augmenter le risque qu’un attaquant vienne utiliser des vulnérabilités de ce type pour s’introduire sur le système industriel. Un PC industriel sous Windows dispose d’un antivirus nécessitant des mises à jour. Malheureusement, il faut quand même prévoir une interconnexion, car si on isole ces PC de l’extérieur, on ne pourra pas procéder aux mises à jour. Il faut trouver un compromis pour ouvrir a minima le système pour le sécuriser. De ce point de vue, on peut aussi considérer la transformation de l’industrie vers le 4.0 comme un élément qui va faire évoluer les éléments dépassés, en intégrant de la sécurité dans les nouvelles installations qu’on met en place.

Ensuite, on a les problématiques de mots de passe, qui sont parfois le nom de l’usine ou de la ville locale ! Dans notre métier, on a un volet d’accompagnement des équipes en milieu industriel. Leur métier de base c’est l’automatisme et les procédés industriels. Et ils se retrouvent progressivement à devoir gérer un véritable parc informatique, avec des PC, des serveurs, une infrastructure réseau, des automates, des variateurs de vitesse, des switchs. Les automaticiens doivent être accompagnés, non seulement pour l’administration du parc informatique, mais surtout sur les aspects sécurité.

C’est intéressant car lorsqu’on parle d’industrie 4.0, on pense avant tout à l’irruption du monde des machines. Vous semblez dire que l’automatisme et la robotique n’évacuent pas totalement l’humain en définitive ?

D. B. Il y a une transformation des métiers, c’est indéniable. Certains seront totalement remplacés par la machine. Mais de nouveaux sont créés puisqu’il faut des personnes pour savoir gérer ces machines. Le point positif c’est que la robotisation de certaines tâches rébarbatives permet d’éviter des souffrances, comme les TMS, pour les humains. Le but n’est pas d’éliminer l’humain, mais plutôt de le soulager et de le rendre plus efficace sur des tâches à plus forte valeur ajoutée. Pour revenir aux automaticiens, on exige des compétences qui vont au-delà de leur coeur de métier. Il y a un travail de sensibilisation à effectuer. On voit de plus en plus de DSI qui ont des interconnexions avec ces métiers. L’écueil, c’est de travailler en silos. La sécurité est un thème fédérateur, qui doit rassembler et faire échanger les différentes équipes entre elles.

Comment choisir le prestataire extérieur qui va effectuer des opérations à distance sur l’outil de production ?

D. B. Si la personne qui se connecte à distance ne respecte pas les bonnes pratiques sur son poste, ou si le système de protection du prestataire est insuffisant, on s’expose à des risques. À l’heure actuelle, on peut avoir plusieurs types de certification. Certains constructeurs ont des systèmes certifiés par des organismes, comme l’Anssi en France, qui valide le niveau de sécurité du produit. Concernant les prestataires de maintenance à distance, il existe un référentiel Pams (Prestataire d’administration et de maintenance sécurisée) pour sécuriser les systèmes d’administration, qu’ils soient bureautiques ou industriels. À l’heure actuelle, il faut dire que ce référentiel existe, mais qu’il n’a pas encore été massivement adopté par l’ensemble des acteurs. Ce qui montre qu’il reste encore beaucoup de sensibilisation à faire autour de la problématique. En attendant, les exploitants et les fournisseurs travaillent sur les contrats et fonctionnent avec des annexes de sécurité spécifiant les exigences contractuelles sur le sujet. C’est important car c’est le seul moyen pour avoir un levier et faire appliquer ces mesures de sécurité. D’autant qu’on assiste de plus en plus à des attaques par la supply-chain. L’attaquant cible un sous-traitant, plus vulnérable, pour percer la défense d’un plus gros.

[1] SLA : Service-Level Agreement ou « entente de niveau de service ». C’est un document qui définit la qualité de service, la prestation prescrite entre un fournisseur de service et un client.

[2] Scada : système de contrôle et d’acquisition de données en temps réel.

Article extrait du n° 563 de Face au Risque : « Coactivité : gérer la sous-traitance » (juin 2020).

Bernard Jaguenaud – Rédacteur en chef

Les plus lus…

Le Conseil national des activités privées de sécurité (Cnaps) a confirmé, le 10 avril 2025, à l’issue d’un recours gracieux,…

Dans un nouveau rapport, Allianz Commercial rappelle que les troubles à l’ordre public constituent le principal risque pour plus…

SHOWA a annoncé le lancement de sa dernière gamme de gants, MFT PRO. Dotés d'une doublure en microfibre récemment mise…

Un peu plus de 2 ans après l’incendie ayant affecté un entrepôt près de Rouen, l’enquête du Bureau d’enquêtes et…

Les particules solides présentes dans les environnements industriels et de fabrication présentent des risques significatifs pour les employés et…

Un arrêté du 1er avril 2025 modifie les articles CH3 et suivants du règlement de sécurité contre les risques d'incendie…