Evernote, nouvel outil de compromission des messageries d’entreprise

Les chercheurs d’Avanan, une société de Check Point Software, expliquent comment les acteurs de la menace profitent de la légitimité du logiciel Evernote pour que leurs attaques Business email compromise (BEC) apparaissent particulièrement convaincantes. Une recrudescence de l’hébergement de documents malveillants sur Evernote est par ailleurs observée.

Introduction

Les attaques de compromission de messagerie d’entreprise (BEC) constituent l’une des attaques les plus rapides et les plus difficiles à stopper dans le domaine de la cybersécurité.

Il existe un certain nombre de variantes mais en général, ces attaques usurpent le nom d’une personne d’une entreprise, souvent un cadre, et n’utilisent aucun malware ou lien malveillant. A noter que si certaines attaques BEC utilisent des logiciels ou liens malveillants, les plus difficiles à arrêter sont essentiellement basées sur du texte.

Ces attaques entrainent en général d’importantes pertes financières, en grande partie parce qu’elles paraissent réelles. Imaginons un utilisateur en entreprise qui reçoit un e-mail de son « PDG » lui demandant de payer une facture, ou pire de réclamer de l’argent à un client, refusera t-il ? C’est exactement ce sur quoi comptent les pirates.

Dans cette attaque BEC, ces derniers ont fait preuve d’une grande créativité.

L’attaque

Dans cette attaque, les pirates utilisent des liens Evernote (logiciel permettant l’enregistrement d’informations sous forme de notes, d’images, de vidéos ou de pages web) pour héberger des factures qui sont envoyées dans le cadre d’attaques BEC.

- Vecteur: Email

- Type: Phishing

- Techniques: Business Email Compromise

- Cible: Tout utilisateur final

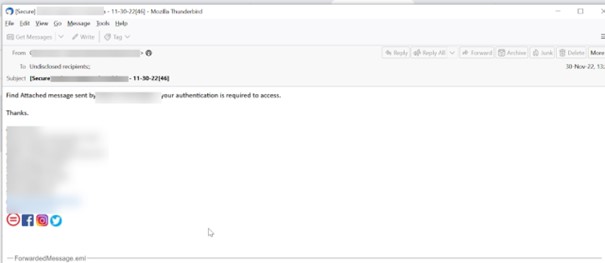

Exemple d’e-mail compromis

Elle commence sous la forme d’un message joint, envoyé directement par le chef de l’entreprise en question. Il s’agit d’un compte compromis.

Les pirates usurpent souvent l’identité des membres de la direction d’une entreprise en utilisant une ruse dans le champ de l’expéditeur.

Dans le cas présent, c’est le PDG de l’entreprise qui a été compromis, et le message est donc envoyé directement depuis le compte de cette personne.

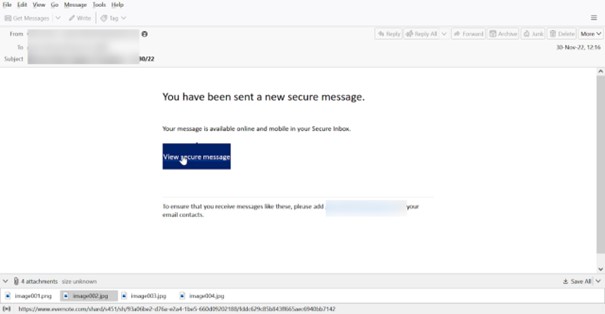

Le message joint conduit à un e-mail indiquant qu’il s’agit d’un « message sécurisé ». Le lien renvoie à une page Evernote.

La page Evernote a été retirée depuis. Mais Evernote, comme de nombreux sites internet légitimes, sert de plus en plus à des fins de piratage.

Selon Huntress, on a récemment observé une recrudescence de l’hébergement de documents malveillants sur Evernote. En l’occurrence, il s’agit d’un document sur Evernote qui mène à une fausse page de connexion pour voler les identifiants.

Technique

Les attaques de Business Email Compromise sont difficiles à arrêter en termes de sécurité. Et difficiles à reconnaître pour l’utilisateur final.

Cette attaque est la preuve de cette difficulté. Elle commence par un e-mail du PDG d’une entreprise. Le compte ayant été compromis, l’e-mail franchira toutes les mesures d’authentification. Le message lui-même n’est pas malveillant. Il renvoie à un document sur Evernote, pas à un site malveillant.

Côté sécurité, tout cela semble normal. Si vous êtes un utilisateur final, tout cela semble normal. L’utilisation d’un site légitime comme Evernote, surtout si cette entreprise l’utilise déjà, donne beaucoup de crédibilité.

En un mot, il s’agit d’une attaque incroyablement bien conçue.

Il devient donc extrêmement important d’arrêter les attaques BEC. Et il faut faire un certain nombre de choses.

- Tout d’abord, il est nécessaire de faire appel à l’IA et au ML. Il faut être capable de comprendre le contenu d’un e-mail, le contexte et le ton, et comprendre quand les choses sont différentes. Par exemple, est-ce que le PDG de l’entreprise envoie souvent des liens vers Evernote ?

- À partir de là, l’entreprise doit être capable de réécrire et de détecter les liens et les pièces jointes malveillants. Evernote n’est pas malveillant, le document en pièce jointe l’est. Le service de sécurité peut-il suivre ce lien et cette pièce jointe jusqu’au bout, pour comprendre s’ils sont effectivement malveillants ? Et l’entreprise dispose-t-elle d’une protection contre la prise de contrôle du compte ?

Nous ne savons pas comment cet utilisateur a été initialement compromis, mais le monde numérique offre au pirate de nombreux moyens de le faire : e-mail, texte, message vocal, chat, partage de fichiers. Il est essentiel de comprendre les événements de connexion, les changements de configuration et les activités de l’utilisateur final dans l’ensemble de la suite de productivité.

Conseils et recommandations

Pour se défendre de ces attaques, les professionnels de la sécurité peuvent prendre les mesures suivantes :

- Créer des processus à suivre par les employés pour le paiement de factures ou la saisie d’identifiants ;

- Mettre en place une sécurité avancée qui vérifie plus d’un indicateur pour déterminer si un e-mail est authentique ou non.

- Se servir de la détection et de la réécriture des URL malveillantes pour suivre le lien jusqu’à sa destination prévue en toute sécurité.

Les plus lus…

Les sciences du danger sont également appelées "cindyniques". Elles cherchent à identifier toutes les sources de risque pour mettre…

SHOWA, leader mondial de la protection des mains et des bras, exposera à Preventica Paris du 10 au 12…

International SOS, spécialiste mondial des services de gestion des risques de santé et de sécurité, a publié un nouveau rapport…

Le décret n° 2025-355 du 18 avril 2025 écarte de la liste des salariés bénéficiant du suivi individuel renforcé (SIR)…

Milestone Systems a officialisé son nouveau partenariat avec la start-up française Wintics le mardi 1er avril 2025. Thomas Jensen, PDG…

Le règlement européen révisé sur les produits de construction (EU CPR 2024/3110) est officiellement entré en vigueur le 7 janvier…