Protéger les systèmes industriels en profondeur

Les cyberattaques contre des infrastructures critiques mettent en exergue le manque de protection des systèmes industriels contre les cyber-risques. Les systèmes de contrôle industriels (ICS), conçus en couches, sont pourtant propices à une défense en profondeur.

Un examen de l’architecture des ICS et du retour d’expérience permet de constater qu’une attaque se déroule le plus souvent de la façon suivante : après s’être introduit dans le réseau industriel, via un cheval de Troie ou une porte dérobée introduit par ingénierie sociale, grâce à une vulnérabilité de la protection du réseau ou en passant par un poste externe de télémaintenance, l’attaquant dispose d’un équipement connecté au réseau et peut découvrir les autres équipements, espionner ou corrompre les échanges.

C’est ce que nous explique Jean-Marie Flaus, enseignant- chercheur à l’université Grenoble Alpes, dans les domaines de la sécurité au travail et de la cybersécurité des systèmes industriels. “Pour sécuriser un ICS, il est donc nécessaire de prendre des mesures adéquates pour empêcher la réalisation de chaque étape. ”

Défense en profondeur

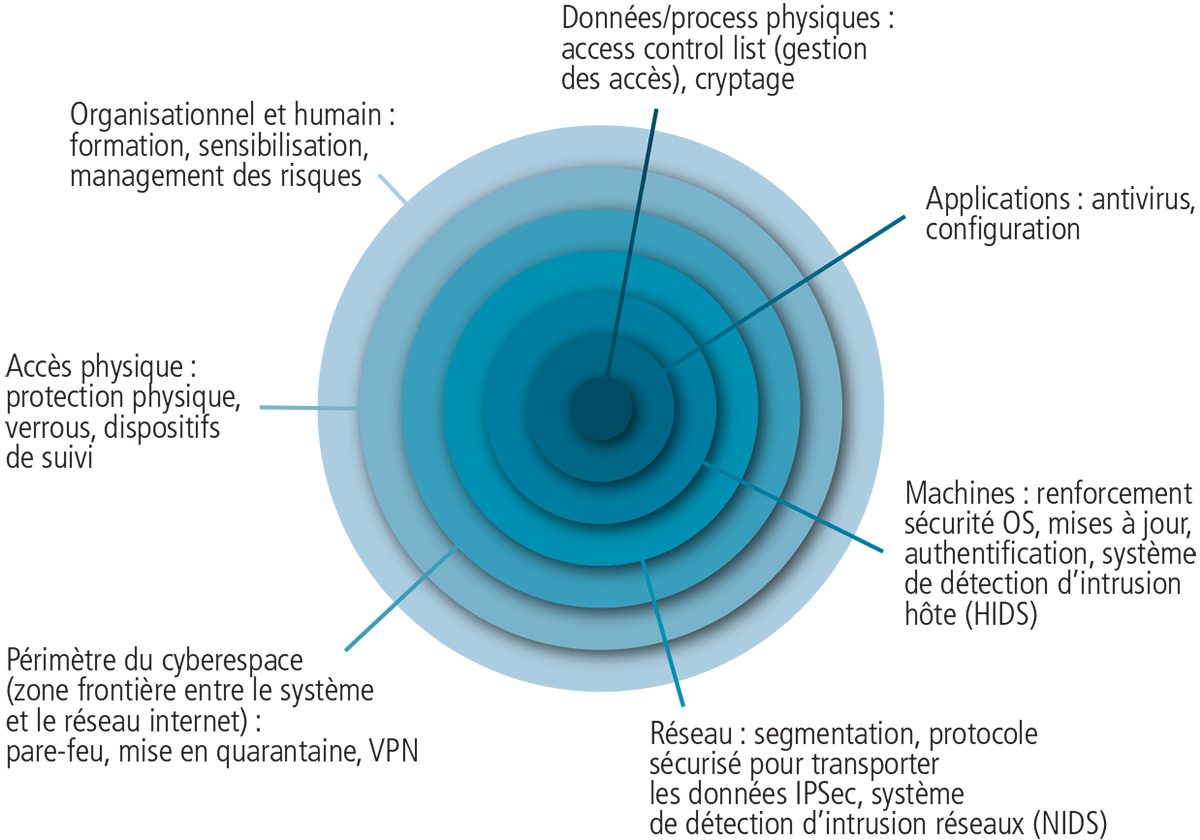

Pour ce faire, l’approche de défense en profondeur s’impose pour la sécurisation des ICS. Elle est notamment développée dans la norme IEC 62443, un standard en cybersécurité industrielle. Après une cartographie des installations et une analyse des risques, elle consiste à protéger les installations en les entourant de plusieurs barrières de protection autonomes et successives. Ces dernières peuvent être technologiques, liées à des procédures organisationnelles ou humaines.

Sécuriser les différentes strates

Détection d’intrusion

Dans un environnement industriel, il peut être complexe, voire impossible, de déployer certaines barrières de protection sans impacter les fonctions métier.

Les contre-mesures peuvent inclure des mécanismes de détection et de surveillance des installations. Ces mesures n’empêcheront pas un incident mais permettront de le détecter et d’en limiter autant que possible les effets.

Il existe des systèmes pour surveiller les flux réseaux et d’autres pour l’activité des postes industriels. Le dispositif de détection doit être associé à des procédures pour traiter les incidents.

Veille

Il semble par ailleurs primordial de mener une veille sur les menaces et les vulnérabilités des installations. Et de définir des plans de reprise et de continuité d’activité, pour pouvoir redémarrer en cas d’attaque.

Article extrait du n° 577 de Face au Risque : « Cybersécurité des systèmes industriels » (novembre 2021).

Gaëlle Carcaly – Journaliste

Les plus lus…

Entrée en vigueur en 2015, la loi « Morange » a imposé la présence de détecteurs avertisseurs autonomes de fumée…

Avant toute intervention en zone Atex, il est essentiel d’évaluer précisément le risque d’explosion. Une atmosphère explosive se forme lorsque…

Une note d'information en date du 1er septembre 2025 a été éditée par le Bureau de la prévention et de…

Akidaia, acteur leader du contrôle d’accès hors ligne, annonce la disponibilité de sa technologie brevetée sur badge, offrant une sécurité…

Atraltech et Rozoh signent un partenariat stratégique pour une solution interopérable 100% française

Ce partenariat permettra d’adresser plus efficacement le marché du tertiaire grâce à une offre complémentaire 100% française. …

Annoncé par le ministère de la Transition écologique en 2024, le portail de télédéclaration des accidents et incidents survenant…

À lire également