BTP / BUP / ERP/IGH / Industrie/ICPE / Sûreté

Contrôle d’accès : comment administrer son système

Pour choisir la solution de contrôle d’accès qui corresponde exactement aux besoins opérationnels de l’entreprise, il faut imaginer la vie du système et anticiper au maximum sur ses erreurs et ses dysfonctionnements.

A l’origine beaucoup de questions

Si on se place du point de vue de l’exploitant, mettre en place un système de contrôle d’accès, c’est se poser de nombreuses questions. Certaines ne trouveront de réponses qu’au moment de l’utilisation. Autant donc anticiper au maximum sur l’utilisation.

Pour le responsable de la sûreté, la mise en place d’un système de sécurité est aussi un bon moyen de mettre en avant son action en utilisant les différents indicateurs à sa disposition. Il ne suffit pas seulement de démontrer que le système fonctionne: personne ne s’en rendra compte! En revanche, s’il est défaillant, tout le monde le saura et très vite ! Comme il permet de réguler les flux dans l’entreprise, le moindre accroc peut avoir des conséquences néfastes et immédiates sur la productivité de la fonction filtrage pouvant impacter les autres services de l’entreprise. L’objectif doit donc être, pour lui, de montrer en temps réel que le système fonctionne de manière optimale. Nous abordons ici les pièges à éviter pour prévenir toutes déconvenues.

Utilisateurs vs usagers

Il faut les distinguer des usagers. Le responsable de la sûreté est un utilisateur tout comme les ressources humaines ou encore l’argent de sécurité ou d’accueil. Il faut prévoir leur utilisation du système, leur action sur la base de données. À chaque utilisateur correspondent une session, des droits, la possibilité ou non de créer une fiche, de déléguer des droits… Il faut privilégier une approche en cascade et distinguer les actions sur la base de don- nées elle-même (ajout, suppression), des actions sur le système (ouverture d’une porte à distance), voire de la simple consultation. Certains privilèges, comme création/suppression peuvent être limités dans le temps ou obtenu uniquement après délégation (révocable, si besoin). On peut imaginer aussi des droits conditionnels: le service crée un nouvel usager dans sa base. À l’arrivée dans l’entreprise, l’accueil sécurité vérifie l’identité, confirme la création et produit le badge. Pour gagner en productivité, le service RH peut disposer déjà de la photo du candidat ou de l’intérimaire, ainsi le personnel de sécurité est concentré sur ses missions. Attention toutefois à être en règle avec le RGPD.

Les prestataires extérieurs

Ils doivent avoir des droits limités sur le système. Si l’agent de sécurité appartient à une entreprise prestataire, il faut prévoir que les identifiants et les codes d’accès soient partagés. Est-ce acceptable avec le niveau de sécurité envisagé?

Le logiciel, la licence et les limitations

Chaque session utilisateur créée dans le logiciel équivaut à une licence informatique. Chaque licence a un coût. Ce coût doit être prévu. Dans certains systèmes, la création de badge ou d’utilisateurs est limitée : 500, 1 000 utilisateurs. Il faut prévoir des extensions de licences. Attention aussi aux limitations physiques de programmation, surtout si des extractions de la base sont pré- vues. Qui pourra les réaliser et dans quel cadre?

Il faut vérifier la compatibilité des architectures et les ouvertures vers d’autres logiciels ou d’autres serveurs. Créer des liens vers d’autres bases de données ou vers d’autres serveurs peut entamer la sécurité de l’ensemble et produire une vulnérabilité. L’une des bonnes pratiques consiste à créer une base étanche et non connectée aux autres départements. Il est conseillé de bien étudier l’implémentation avec le RSSI et le DSI.

La base de données

Sur les gros systèmes à base de données centralisée, il est important de s’assurer que le contrôle d’accès local puisse être autonome en cas de coupure (réseau ou alimentation).

La question des ressources allouées au système doit être également envisagée: qui saisit et donne les droits dans la base? Combien de temps cela prendra-t-il ? Pour un petit site avec peu de nouveaux entrants, ce temps est négligeable, mais s’il s’agit d’un gros site avec de nombreux prestataires extérieurs, des intérimaires… cela peut devenir vite compliqué, d’autant qu’il faut prévoir un mode dégradé.

-

Zone d’enrôlement

Lorsqu’un usager est entré pour la première fois dans la base, doit-il fournir une photo ? Doit-il être pris en photo ? Y a-t-il un appareil réservé à cette tâche ? Une imprimante spécifique ? Un lieu prévu pour réaliser le cliché? Qui est en charge de l’enrôlement? Qu’est-ce qui est recueilli (photo, empreinte, frappe de clavier)? Que se passe-t-il si le salarié refuse l’enrôlement? Comment vérifie-t-on que l’enrôlement est effectif et fonctionne correctement ? À quel moment les différents lecteurs auront-ils pris en compte le nouvel utilisateur dans la base de données ? S’il est entré à 9 h, peut-il accéder aux bâtiments à 9h30 ?

-

Sortie définitive

Il faut connaître également les intervalles de réplication et de rafraîchissement des bases. La sortie définitive de la base de données doit être envisagée. Par exemple, si un intérimaire termine sa mission à 8 h, peut-il accéder aux locaux à 10 h? Le rythme de rafraîchissement doit correspondre aux contraintes d’exploitation. Un salarié quitte définitivement l’entreprise le 29 octobre, son badge est désactivé et rendu (à qui ?), comment va-t-il quitter l’entreprise? Doit-on supprimer sa fiche de la base de données? Une copie doit-elle être conservée? Par qui, où et pourquoi?

Perte et oubli. Un salarié a perdu son badge. Que se passe-t-il ? Son badge est désactivé, on lui en redonne un autre. S’il perd souvent son badge, faut-il prévoir une sanction ou bien le paiement du badge au bout d’un certain nombre d’oublis ? La condition a-t-elle été ajoutée au règlement intérieur ? Les représentants du personnel ont-ils été consultés et informés ? Des procédures doivent pouvoir avoir été mises en place sur ce sujet.

Les régulateurs

Qu’il s’agisse de la Cnil, des pouvoirs publics, de l’Inspection du travail, des forces de secours (police, sapeurs-pompiers…), le système doit être en conformité avec les lois en vigueur et notamment le RGPD et, au-delà, avec les bonnes pratiques. C’est un gage de confiance, d’autant que les constructeurs et installateurs du système peuvent parfois être mal renseignés sur le sujet (s’ils sont certifiés, ils ont une obligation d’acquisition et de maintien des connaissances sur le sujet).

Le site protégé

Le système de contrôle d’accès permet de réguler et tracer les flux sur un site. Quelle est son étendue ? Son niveau d’interconnexion et de dépendance avec d’autres sites ? À partir de là, quelle est la compatibilité attendue avec d’autres sites ? Sera-t-il à architecture autonome ou centralisée ?

La sécurité incendie

Puisque l’objectif est de réguler les flux, il s’agit parfois aussi de les retenir, voire de ralentir leur progression, à l’entrée mais aussi à la sortie. Il faut inclure le responsable HSE (si ce n’est pas lui qui est en charge du sujet) en amont de la réflexion initiale sur le projet. Dans tous les cas, c’est lui qui aura le dernier mot ! À défaut, on peut aussi demander l’avis des services de secours et d’incendie. Le mieux est de prévoir une procédure d’évacuation avec un circuit préétabli et des consignes précises. Il ne s’agit pas que le prétexte incendie soit utilisé à des fins malveillantes. Dans un centre de production, notamment de produits à risque de vol, on évite que le circuit passe par les vestiaires ou le parking. Il faut veiller à l’emplacement du point de rassemblement. Dans la négociation avec les IRP et les responsables HSE, il faudra montrer les avantages du système qui permet d’avoir à tout moment un comptage précis des personnes présentes dans l’établissement. On peut prévoir ainsi, dans les consignes, une extraction de la base via un poste nomade ou à un lieu non concerné par le sinistre.

Il faut s’assurer que les matériels retenus (portique, tourniquet, etc.) sont bien compatibles et certifiés pour l’utilisation prévue dans l’établissement (s’agit-il de DAS – dispositif actionné de sécurité ?). Il serait dom- mage de mettre un portique sécurisé et d’ajouter sur le côté une simple porte avec une barre anti-panique pour respecter le règlement ERP.

L’alimentation électrique

Attention, lorsqu’il y a plusieurs lecteurs et tourniquets pour une entrée principale, il faut prévoir plusieurs lignes d’alimentation pour que la défaillance d’une ligne ne produise pas une défaillance sur l’ensemble des entrées.

La sécurité mécanique

Même si le contrôle d’accès est de plus en plus une affaire de badges, de cartes et de bases de données, c’est d’abord en bout de chaîne, un dispositif mécanique de verrouillage et d’ouverture, qui peut aussi être défaillant ! Le matériel doit être adapté au nombre de passages et l’entretien et la maintenance prévus en conséquence.

Les obstacles physiques

Un système de contrôle d’accès se matérialise par une porte, une surface vitrée coulis- sante, un sas, un tourniquet… Ces différents objets peuvent aussi être perçus comme des pièges (un salarié qui se bloque dans un tourniquet peut être pris de panique), voire des équipements dangereux (il est très courant de se blesser le talon dans un « hachoir »). Aussi faudra-t-il être vigilant sur la dangerosité des obstacles mis en place.

Performance vs centre de coût

Un système de contrôle d’accès est un gros centre de coût et touche à des fonctions essentielles de l’entreprise : si une panne empêche l’entrée dans les lieux, il y a fort à parier que ce dysfonctionnement ne durera pas, c’est- à-dire que les portes seront ouvertes et que tout ce pourquoi le système a été conçu sera inopérant. Avec la difficulté supplémentaire que les usagers futurs auront une appréciation négative du système.

Il faut donc suivre avec précision l’usage du système et mettre en place des indicateurs de suivi : critères de temps d’accès, volume de passages, défaillances, taux de faux rejet, taux de fausses erreurs… Toutes ces statistiques peuvent être utilisées dans une revue régulière de la performance du système. L’analyse des défaillances doit permettre, en lien avec l’installateur et le constructeur, d’améliorer l’efficacité du système (à travers une démarche qualité classique). Enfin, ces statistiques doivent être présentées à la direction comme preuve d’efficacité. Elles pourront également servir de comparatif, si par exemple une nouvelle installation est nécessaire.

L’objectif est d’être vigilant à « la loi des multiples » : sur un petit site de 100 à 300 personnes, la fréquence des tâches répétitives et des dysfonctionnements peut être acceptable. En revanche, lorsque le site est très grand, disposant de contraintes sécurité importantes ou lorsqu’il s’agit d’un système installé sur de multiples sites, les problématiques sont démultipliées et impactent directement le temps de traitement. Par exemple, gérer l’accueil d’un visiteur, vérifier la raison de sa visite, émettre un badge… sont des activités qui peuvent prendre plus de cinq minutes. Au-delà d’un certain seuil (20 à 50 visites par jour), des procédures spécifiques doivent permettre de réguler les temps qui empiètent nécessairement sur les autres activités de la sécurité. Il faut notamment pouvoir gérer les pics, accueil des nouveaux arrivants, sans retarder la prise de poste ou les obliger à venir en avance pour gérer des tâches « support ».

Olivier Edieu

Olivier Edieu est consultant sénior en gestion des risques et sûreté. Il est le fondateur d’Exokare. Il a travaillé dans différents secteurs d’activité (pharmaceutique, chimie, industrie, Défense, logistique et l’E-Commerce) et est intervenu en France et dans les pays anglophones.

Les plus lus…

De nombreuses entreprises travaillent encore avec d’encombrants bacs de récupération d’huile. Or, les tapis textiles flexibles offrent les mêmes fonctionnalités…

Dans un contexte de raréfaction de l’eau, la sécurisation des infrastructures prend une dimension de plus en plus importante,…

My Keeper a mis en service le 1er janvier 2024 sa nouvelle solution SecurIT, la dernière génération de balises connectées…

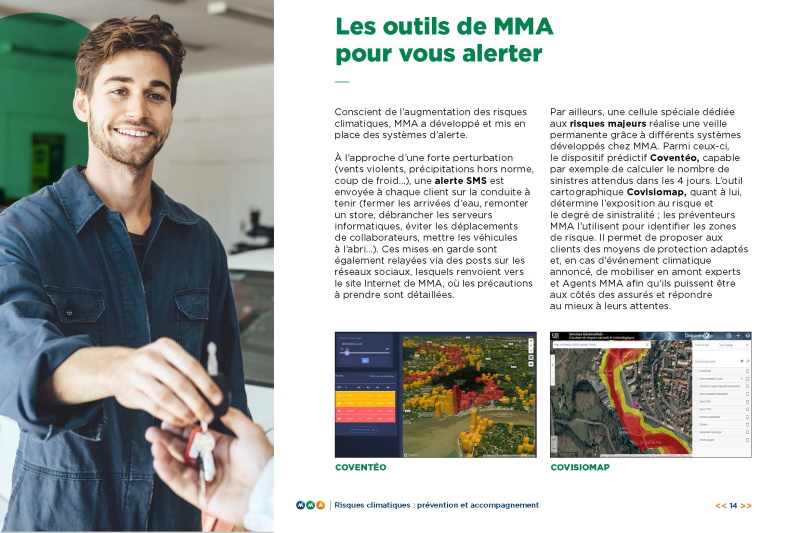

MMA présente un outil de cartographie des expositions des entreprises aux risques climatiques et technologiques. Covisiomap permet de détecter et…

Souchier, spécialiste des systèmes de désenfumage naturel architectural et marque de la société Souchier-Boullet, filiale du Groupe ADEXSI, propose Lamlight…

Spécialiste de la chaussure de sécurité depuis plus de quarante ans, Parade Protection, filiale du Groupe Eram, commercialise son nouveau…